安全卫士

全面拦截病毒守卫安全

全面拦截病毒守卫安全

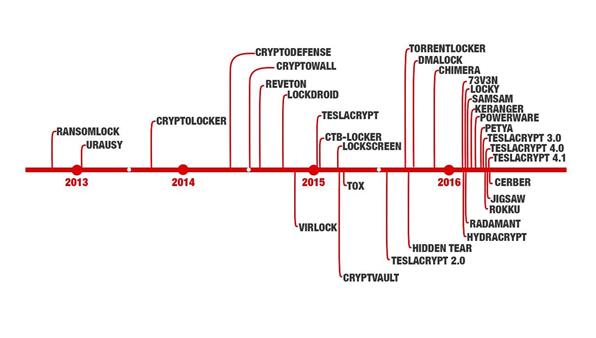

已知最早的敲诈者病毒出现于1989年,名为“艾滋病信息木马”(Trojan/DOS.AidsInfo),最近几年随着用户使用终端方式的改变、比特币等电子货币的发明和匿名通信网络的兴起,敲诈者病毒的传播、劫持和敲诈方式也发生了很大的变化。

如今敲诈者病毒的攻击范围已经涵盖了Windows、Mac、Android、iOS和虚拟桌面。如果已被感染的设备连接了企业的网络共享存储,那么共享存储中的文件也可能会被加密。攻击目标涉及大型企业、政府、银行、教育、私营企业等所有类型的企业和个人。

新一轮敲诈者病毒从2014年底开始蔓延,来自国外安全机构的报告显示,2015 年第三季度被勒索软件攻击的人数已经高达 500 万,是 2014 年同期的两倍;2015年第四季度,全球敲诈者病毒数量较上一季度增加了26%,发现有600万敲诈者病毒尝试安装。进入2016年敲诈者病毒开始大面积爆发,而且由于有利可图,敲诈者病毒攻击已从面向个人的攻击快速转向了医院、政府机构、企事业单位等各行业的IT基础设施,勒索软件会对公司业务造成严重的危害,导致核心数据出现丢失。

2016年1月,三家印度银行和一家印度制药公司的计算机系统感染了敲诈者病毒,每台被感染的电脑索要1BTC赎金。攻击者渗透到计算机网络,然后利用未保护的远程桌面端口感染网络中的其它计算机。因为被感染的计算机很多,被勒索的印度公司面临数百万美元的损失。

2016年2月5日,美国好莱坞长老教会纪念医学中心的电脑系统在遭受为期一星期的敲诈者病毒攻击后,该中心宣布决定支付给黑客40枚比特币(约17000美元)来修复这一问题。随后加拿大渥太华的一家医院和安大略省的一家医院也被敲诈者病毒攻击。

2016年2月,美国南卡罗来纳州霍里县多所学校的电脑和服务器遭遇敲诈者病毒攻击,黑客控制了当地学校系统的网络和服务器,最终不得不支付价值8500美元的20个比特币给匿名黑客,以便让受到勒索影响的电脑、服务器和网络恢复正常。

2016年2月至3月5日,中国香港地区电脑保安事故协调中心共接获41宗有关敲诈者病毒的报告,电脑受感染后文件会遭加密无法打开,黑客敲诈“比特币”以换取解密钥匙,受害者多是中小企及非牟利机构。

2016年2月以来,360威胁情报中心监测到一大波敲诈者病毒大规模爆发,国内单位组织陆续开始受到的冲击,公司对外的邮箱收到大量携带该木马的邮件。包括国家计算机病毒应急处理中心在内的国家机构也都发布了相应的计算机病毒疫情通报。自3月以来国内已有上万台电脑中招,淘宝上甚至已经出现了协助代付款解密的服务。其中国内某央企一周内连续三次中招,所安装的某国外安全软件无法防御,最终导致该企业部分终端用户中招,给该机构造成不可逆的严重损失。

1、通过设置电脑开机密码、登录密码等对电脑锁屏,影响用户系统的正常使用:比如WinLocker、PC Cyborg、敲竹杠木马等,会采用锁定系统屏幕等方式,迫使系统用户付款,以换取对系统的正常使用,这种类型的勒索软件相对危害较小。

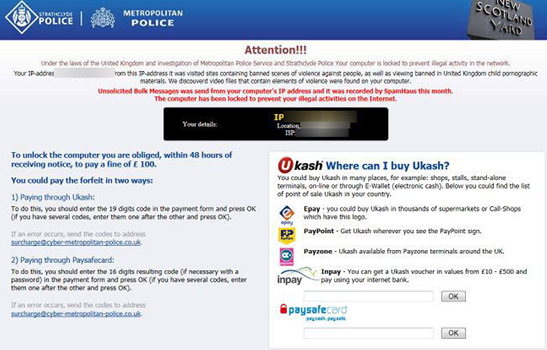

2、通过威胁恐吓用户,实施敲诈:比如FakeAV敲诈者病毒会伪装成反病毒软件,欺骗在用户的系统中发现病毒,诱骗用户付款购买其“反病毒软件”。而Reveton敲诈者病毒会根据用户所处地域不同而伪装成用户所在地的执法机构,声称用户触犯法律,迫使用户支付赎金。2015年,一位名叫约瑟夫·爱德华兹的17岁中学生因电脑感染了Reveton被敲诈而自杀。

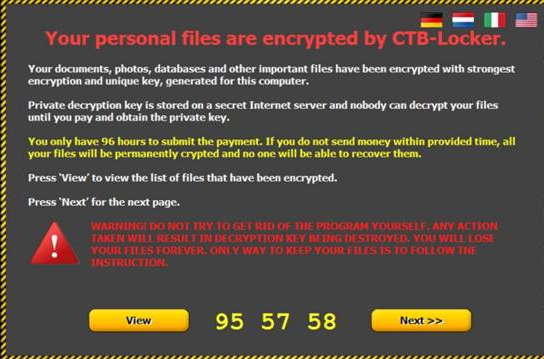

3、加密用户用户文件和数据,要求支付赎金:最典型的是CTB-Locker家族,采用高强度的加密算法,加密用户文档,只有在用户支付赎金后,才提供解密文档的方法。近期流行的CryptoLocker、VirLock、Locky等敲诈者病毒也都是这个类型。由于病毒对文档采用RSA等高强度非对称加密,一旦中招就无法恢复,除非给黑客交赎金购买解密密钥。

4、篡改磁盘MBR,制造计算机蓝屏重启,之后加密电脑整个磁盘敲诈赎金:最近被发现的Petya敲诈者病毒会感染电脑系统,覆盖整个硬盘的MBR,使Windows崩溃并显示蓝屏,而当用户重启计算机时,已修改的MBR会阻止Windows的正常加载,加密整个磁盘,之后显示一个ASCII骷髅图像,提示支付一定数量的比特币,否则将失去文件和计算机的访问权限。Petya感染的电脑有明显的中招症状,而且因为修改MBR,任何具有主动防御功能的安全软件都会报警,所以容易防御。

1、网络钓鱼和垃圾邮件:网络罪犯通过伪造邮箱的方式向目标发送邮件,这些邮件中会包含具有威胁的附件或在邮件正文中加入钓鱼网址链接。

2、坑式攻击:网络罪犯会将恶意软件植入到企业或个人经常访问的网站之中,一旦访问了这些网站,恶意程序会利用设备上的漏洞对其进行感染。

3、捆绑传播发布:借助其他恶意软件传播渠道,与其他恶意软件捆绑发布传播;或者捆绑正常的软件进行传播,比如最近发现的首个针对苹果电脑的敲诈者病毒KeRanger就是通过Transmission下载网站捆绑在一些正常的软件传播。

4、借助移动存储传播:借助U盘、移动硬盘、闪存卡等可移动存储介质传播。

早在2013年,敲诈者病毒便引起了360威胁情报中心的关注,在第一时间发布相应防护方案的同时,也发布了一系列的通告、解决方案以及分析报告。以下依时间顺序列举出近年来在国内流行的敲诈者病毒:

2013年10月10日,360安全响应中心监控到一类通过篡改Windows系统登录密码敲诈用户的木马在国内迅速升温,第一时间作出安全响应处理,并发布了通告:《“敲竹杠”木马来袭!360国内独家防御》(http://weibo.com/1645903643/Adlf34WSc),提醒大家对此类木马保持警惕。

2013年11月22日,360安全响应中心发文宣布推出敲竹杠木马解锁服务:《电脑开机密码被木马篡改?现在有救了!》(http://weibo.com/1645903643/AjWriFCJP),为受害用户提供无偿的解锁服务。

2014年6月6日,国外安全厂商发现一款基于移动设备的锁屏敲诈软件Simplocker,360移动安全部门第一时间做出安全响应,并对此病毒给出了分析报告:《Simplocker分析报告》(http://blogs.360.cn/360mobile/2014/06/06/analysis_of_simplocker/),向国内用户介绍此类病毒的技术原理。

2015年1月20日,在美日等国流传并且造成很大危害的CTB-Locker敲诈者病毒首次传入中国,360第一时间发出通告《CTB-Locker敲诈者病毒传入中国,360全面查杀》,(http://weibo.com/1645903643/C0u5omrL2)对该病毒的传播方法和危害做了简明介绍。

2015年1月21日,仅一天之后,360QVM团队便对CTB-Locker病毒进行了详尽分析:《首次现身中国的CTB-Locker“比特币敲诈者”病毒分析》。(http://blogs.360.cn/blog/ctb-locker/)

2015年1月23日,与CTB-Locker同类型的敲诈者病毒 VirLock同步传入中国,360杀毒部门对此给出了说明和通报《又一个敲诈者病毒VirLock来了!》。(http://weibo.com/1620066471/C0UAAB8yS)

2015年1月30日,经过360QVM团队的分析研究,发现被VirLock病毒感染的文件可以通过技术手段恢复,遂发布分析报告《360全球唯一可成功修复还原VirLock变种感染文件》(http://weibo.com/p/1001603804790554493920),与国内外其他安全厂商分享技术细节,推动对此病毒的修复工作,最大限度的降低受害者损失。

2015年5月19日,国内木马作者基于Simplocker木马思路衍生出的手机锁屏敲诈者病毒被360移动安全部门截获,并发布了分析报告《手机锁屏勒索国内首现身》。(http://blogs.360.cn/blog/analysis_of_ransomware/)

2015年5月27日,CTB-Locker病毒经过5个月的“本土化”过程,逐渐被国内木马作者学习和利用。并在此期间出现了国内的第一次大规模爆发和针对性变种。对此360安全响应中心做出了针对性的防御(文档保护功能),并且发布了新的分析报告《CTB-LOCKER分析报告》(http://blogs.360.cn/360safe/2015/05/27/ctb-locker%E5%88%86%E6%9E%90%E6%8A%A5%E5%91%8A/),针对新的病毒疫情做出了分析说明。

2015年8月12日,CTB-Locker近亲CryptoLocker在国内木马作者手中已经逐渐形成与安全软件进行常规对抗的木马。360再度发布病毒警报《CryptoLocker敲诈者病毒再出新变种》(http://weibo.com/1645903643/CvslgbK0E)。

2016年2月18日,CryptoLocker再次从传播手段上出现新变种(即当前最新版的locky木马)。360安全响应中心发布报告《警惕CryptoLocker敲诈者卷土重来!》(http://weibo.com/ttarticle/p/show?id=2309403943915932749380),阐述该病毒最新的传播手段和注意事项。

360天擎开发了针对Locky类的敲诈者病毒的文档保护功能(http://www.itbear.com.cn/n166537c89.aspx)。用户只要开启360天擎的实时防护功能,同时开启云安全查杀功能,并及时升级特征库,就可以有效防范这款家族名为“Locky”的敲诈者病毒。

2016年3月4日,国外安全公司发现了首个针对苹果Mac电脑用户的敲诈者病毒“KeRanger”,该病毒通过一个名为“Transmission”的下载网站传播,会在进入用户电脑三天之后,对用户文件进行加密,然后开始索取赎金,苹果公司已经针对这一敲诈者病毒采取了措施。

2016年4月初,名为Petya的新型敲诈者病毒开始泛滥。针对该病毒360安全卫士“主动防御”会发出报警提示,360用户无需升级就可拦截Petya木马。360QVM团队第一时间发布了该敲诈者病毒的技术分析报告《Petya到底是个什么鬼?(http://blogs.360.cn/360safe/2016/04/05/what_is_petya/),随后针对因没有安装安全软件而中招的用户,给出了详细的硬盘恢复方案(http://weibo.com/ttarticle/p/show?id=2309403963743120813101#_0)。

2016年4月,一款名为SamSam的敲诈者病毒在国外爆发。该病毒利用医院系统的服务器漏洞实施入侵再进行加密勒索钱财。SamSam的出现意味着敲诈者病毒攻击企业服务器,甚至攻击整个企业网络已经成为网络犯罪产业新的攻击方向。为此360 QVM团队对SamSam样本进行了深入分析(http://bobao.360.cn/learning/detail/2840.html),并提醒广大企业加强网络安全防护,注意及时打补丁修复服务器端的漏洞。

邮件与挂马传播,面向普通网民,加密多种文档。

专攻服务器,漏洞传播,破坏网站正常运行。

从最近几年国内流行的敲诈者病毒的传播过程看,360安全卫士、天擎等安全软件对各类敲诈者病毒及其最新变种一直都能够进行防护和查杀,用户需要开启杀毒功能,并及时更新,确保企业免受敲诈者病毒侵害。同时用户需要养成正确的电脑使用习惯和采取相应的安全防护措施,从而远离敲诈者病毒攻击。

企业用户五大防护措施:

1、不要轻易打开陌生人的邮件,特别是主题和附件包含Payment、Invoice字样的邮件;

2、可以逐步部署云桌面,实现集中维护,彻底避免此类攻击;

3、开启安全软件的实时防护功能和云安全查杀功能,并及时升级特征库;

4、开启天擎针对敲诈者病毒开发的文档保护功能,主动阻止恶意加密文档和图片的行为;

5、在天擎终端安全管理系统上开启云QVM引擎能有效增强终端对敲诈者病毒的拦截和查杀。

6、360天擎推出了敲诈先赔服务。对于所有360天擎政企用户,360企业安全承诺,如果用户在开启了360天擎敲诈先赔功能后,仍感染了敲诈者病毒,360企业安全将负责赔付赎金,为政企用户提供百万先赔保障。

个人用户的九项注意:

1、定期备份重要文件,最好能在U盘、本地、云盘都拷贝一份,以防不测;

2、操作系统和IE、Flash等常用软件应及时打好补丁,以免病毒利用漏洞自动入侵电脑;

3、不要随意公开邮箱地址,邮箱密码不要使用弱密码,尽量定期修改;

4、切勿轻易打开陌生人发来的可疑文件及邮件附件;

5、切勿轻易打开来源不可靠的网址;

6、禁止Office宏功能,需要开启宏时,需要确认文件来源是否可信;

7、不要随意将来历不明的U盘、移动硬盘、闪存卡等移动存储设备插入电脑;

8、电脑中应安装并启用专业的安全软件,及时更新并定期进行安全扫描。

9、360安全卫士用户可以开启“360文档保护功能”和“360反勒索服务”可以对文档进行保护,而且同时开启这两个功能后,如果在没有看到安全卫士的任何风险提示的情况下感染敲诈者木马,360可以代替用户向黑客缴纳最高3个比特币(约13000元人民币)的赎金。

扫码分享本活动

扫码分享本活动

官方微信

官方微信